PF produziu perícia para ajudar Moro e procuradores de Curitiba

13 de abril de 2021, 17h24

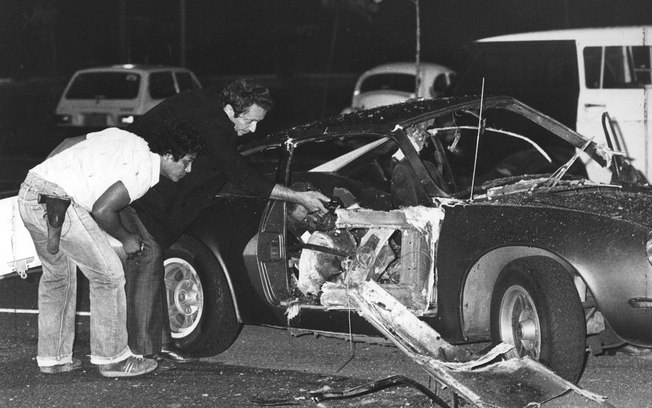

Um sargento morreu por causa da explosão de uma bomba dentro do automóvel em que estava e que arrebentou também grande parte da barriga do capitão que o acompanhava. Os dois, trabalhando para o serviço secreto do Exército, haviam sido incumbidos de explodir um centro de convenções onde 20 mil pessoas assistiam a um show alusivo ao Dia do Trabalhador.

Isso aconteceu no dia 30 de abril de 1981, uma quinta-feira, véspera do 1º de Maio. Mais coragem que os dois desastrados, que acabaram cometendo um atentado contra si próprios, teria o coronel do Exército, Job Lorena, dois meses depois. Estribado em uma perícia de 700 páginas, Lorena tentou convencer os brasileiros de que a bomba fora jogada no carro por terroristas — teoria que seria desmentida pelas investigações.

Nesta segunda-feira (12/4), o subprocurador-geral da República José Adonis Callou, o delegado Felipe de Alcântara de Barros Leal e três peritos da Polícia Federal entraram para o hall da fama junto com o coronel Lorena. O grupo gerou um "laudo", em nove páginas, para duvidar da autenticidade dos arquivos roubados pelo hacker Walter Delgatti, do armazém de dados do procurador Deltan Dallagnol.

Com um texto discursivo e retórico, o relatório esbanja adjetivos e não oferece qualquer base concreta para suas conclusões — para tentar dar ares de sentença judicial ao que deveria ser um trabalho técnico. A perícia não cruzou dados, não checou informações, nem auditou os arquivos e, por fim, não indicou uma única inconsistência para concluir que os diálogos "podem ter sido" adulterados.

O hacker Walter Delgatti não disse que invadiu o Telegram, mas sim o material que Deltan armazenou na nuvem. Dali, ele baixava os arquivos no Dropbox. E, conforme explica o próprio Dropbox, qualquer alteração feita pode ser verificada. O que, se foi feito, não aparece no "laudo". Claro que tudo seria esclarecido se os envolvidos franqueassem seus dispositivos para verificação.

Algoritmos à parte, é possível verificar a veracidade das conversas. Os diálogos citam ofícios, decisões, notícias, reuniões, viagens que são combinados nos diálogos. Qualquer jornalista checaria se os fatos ocorreram depois: ofícios e decisões têm número e data; as notícias estão na internet; para reuniões há agendas e para viagens há bilhetes aéreos.

Nos arquivos, além de planilhas e documentos, há fotos, vídeos e áudios. Mas, segundo os peritos, não se pode presumir que isso tudo não foi adulterado. Para os policiais federais, para aferir a autenticidade do material, o hacker deveria usar certificado digital e assinar os arquivos. Quem sabe usar crachá com registro na Ordem dos Hackers do Brasil.

Mais que isso, se o hacker baixou os arquivos de Deltan da nuvem — e os equipamentos usados pertencem à PGR, assim como telefones, laptops e computadores dos interlocutores de Deltan —, as informações que os peritos deveriam procurar estão nas mãos do próprio Estado. Ou seja, ao alcance da PF. Mas o fato de os procuradores terem negado ao Estado a prova que o Estado diz ter procurado, aparentemente, não interessava aos policiais nem ao subprocurador designado para a investigação.

Alguns dos procuradores da República de Curitiba se habilitaram no processo contra o hacker na condição de vítimas e receberam cópia dos arquivos. Eles nunca apontaram qualquer divergência entre o que escreveram e o que está documentado a partir da apreensão dos arquivos. Ao contrário, a procuradora Jerusa Viecili pediu desculpas a Lula pelo que disse a respeito do velório do neto do ex-presidente. Sergio Moro pediu desculpas ao Movimento Brasil Livre (MBL) por tê-los ofendido nos diálogos.

Não se apurou se de fato houve os encontros com procuradores dos Estados Unidos ou da Suíça para trocar informações estratégicas contra as empresas brasileiras. Nem se combinaram "rachadinhas" com dinheiro de multas de empresas. Ignorou-se, ainda, que, no Laudo de Apreensão dos arquivos, os diferentes dispositivos foram logo de início periciados — e considerados íntegros.

Nesse laudo de apreensão, ressalvaram os primeiros colegas dos peritos a avaliar o material, caso surgisse alguma dúvida posterior, qualquer possível adulteração poderia ser detectada, já que a Polícia Federal tem capacitação técnica para isso. O novo "laudo", divulgado dois dias antes de o Supremo Tribunal Federal discutir de novo a incompetência de Curitiba e a suspeição de Moro, tem um lugar na história, ao lado do Inquérito Policial Militar de Job Lorena.

Texto alterado às 13h50 de 14/4 para acréscimo de informações

Clique aqui para ler o relatório e o laudo

Encontrou um erro? Avise nossa equipe!