O que pode ser considerado o acesso à íntegra de interceptações telefônicas?

17 de agosto de 2016, 15h00

No retorno para a nova temporada desta coluna sobre suporte a litígios, nosso assunto será um aspecto, dentre muitos possíveis, da interceptação telefônica judicial.

No retorno para a nova temporada desta coluna sobre suporte a litígios, nosso assunto será um aspecto, dentre muitos possíveis, da interceptação telefônica judicial.A demanda para este tema surgiu do convite da Comissão Nacional das Prerrogativas da Ordem dos Advogados do Brasil para debater sobre o sigilo das comunicações dos advogados, conversa que aconteceu no estratégico dia 11 de agosto em Curitiba, leia mais sobre os debates aqui.

Do contexto daquela exposição inicial feita, o tema que destaco hoje aqui é: quais os dados que podem ser acessados pela defesa em processos que possuem tal técnica de investigação? Qual a informação disponível?

O intuito deste artigo não é esgotar o tema. Ele é, antes de mais nada, a construção de um quadro de possíveis pedidos que a defesa pode, e deve, fazer para acessar o que seria a íntegra da informação que descreve o processo de construção das provas apresentadas como fruto das quebras de sigilo telefônico.

Já adianto que ficará para outro momento a conversa sobre os resultados destas possíveis informações acessadas, como eventuais nulidades pela falta desta ou daquela informação nos autos, aspectos normativos, jurisprudenciais e doutrinários ou a própria análise destas informações e os testes de validade aos quais elas podem ser submetidas. Em termos de uma coluna anterior sobre informação estratégica, falaremos sobre a fase de coleta, deixando a análise e a difusão para um outro artigo.

Acredito que os tipos de informação sobre as interceptações no contexto de fase de coleta da íntegra do material possam ser divididos em dois grandes grupos: os dados e os documentos.

Os dados

O esquema apresentado na figura abaixo descreve o grupo dos dados. Nele as letras indicam os grupos de informação e os números elencam as fontes de dados acessáveis. Cabe destacar os três ambientes distintos na figura: o da operadora telefônica, o da investigação e o dos autos.

Em resumo, a operadora recebe um mandado que solicita a interceptação de determinada linha telefônica, cuja chamada deve ser desviada para uma plataforma de gravação no campo da investigação. Os investigadores podem, ainda, acessar certos dados diretamente nos sistemas das próprias operadoras. Depois, periodicamente, a equipe de investigação exporta tipos de relatórios que irão compor as provas nos autos.

A seguir, em uma descrição pontual, visto o intuito de roteiro deste artigo, elenca-se em uma tabela as peças maiores que armazenam e processam os dados para compreensão geral dos sistemas de “escuta”.

|

|

Item |

Descrição |

|---|---|---|

|

A |

Banco de dados da operadora de telefonia |

Armazena os dados das ligações para cobrança da conta, cadastros de clientes e troca de mensagens de texto (ou multimídia em alguns casos). |

|

B |

Banco de dados da investigação |

Mantém os dados da investigação, a exemplo de anotações dos agentes, alvos, interlocutores e outras fontes de informação da investigação, como fotos e vídeos. |

|

C |

Metadados das ligações captadas |

Os metadados são os “dados sobre os dados”, referem-se às datas e horários das ligações captadas, telefone monitorado e interlocutores. São enviados pelas operadoras e devem guardar relação com os extratos cobrados por elas. |

|

D |

Áudios das interceptações |

Armazém dos áudios das ligações captadas no processo de interceptação. |

|

E |

Interface de análise da investigação |

Um ou mais softwares que geram um ambiente de visualização e análise dos dados captados. Permite pesquisas e cruzamentos, dentre outras funcionalidades. |

No próximo pedido de seu escritório para acesso à integra dos dados de um processo com provas baseadas em quebras de sigilo telefônico, alguns dos elementos a serem solicitados podem ser encontrados na tabela abaixo, descrevendo suas funções na construção do contraditório.

|

|

Item |

Descrição |

Função no contraditório |

|---|---|---|---|

|

1 |

Extrato telefônico |

Delimita as ligações para serem cobradas do cliente da operadora, descreve os metadados (data, hora, etc) do contato telefônico. |

Verificar se todas as ligações do período foram captadas nas mesmas datas e horários cobrados. |

|

2 |

Cadastro para consulta |

Interface para que investigadores identifiquem a quem pertence determinadas linhas interceptadas em conversa com um alvo em monitoramento. |

Apontar quando determinado interlocutor foi identificado, útil especialmente para casos de deslocamento de foro por prerrogativa de função. |

|

3 |

Mensagens de texto (SMS) |

Local de armazenamento, na maioria das investigações, das mensagens de texto trocadas com os alvos monitorados. |

Assim como o direito de acesso ao áudio é indiscutível, as mensagens de texto guardam a mesma importância. |

|

4 |

Exportação para conferência |

Inteiro teor dos dados captados, disponível para navegação geralmente em visualizador da própria plataforma que o exporta. |

Com senha de acesso e criptografia, garante a origem e integridade da fonte e confere a cadeia de custódia. |

|

5 |

Exportação para interoperabilidade |

Mesmos dados do item 4, inclusive alguns visualizadores já possuem a funcionalidade de exportação para integração com outras ferramentas. |

Garante a paridade de armas na capacidade de análise, visto que a defesa pode, a partir deste tipo de exportação, importar os dados nas ferramentas de análise que escolher. |

|

6 |

Relatório de Inteligência |

Relato periódico da investigação, com resumos sobre os achados e pedidos de inclusão ou prorrogação de linhas. Também referido como RELINT, RIP, RIT ou Relatório Circunstanciado. |

Composto por dados considerados relevantes pelos investigadores, este relatório serve para entender as bases da acusação. |

Os documentos

Nenhum dado colhido faria sentido sem um mandado judicial que fundamentasse a quebra do sigilo telefônico, mas nem só de mandados é construída a prova no caso das interceptações.

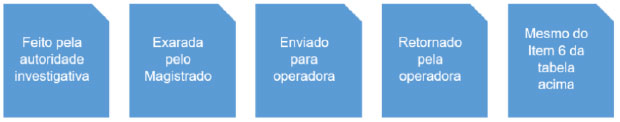

As interceptações telefônicas seguem procedimento que deriva em diversos documentos que permitem a aferição da validade da informação captada. Em resumo, o fluxo de documentos pode ser definido como:

Estes documentos andam em ciclos de 15 dias em regra, e podem se repetir durante vários meses.

Para uma rápida referência sobre os autores e destinos de tais documentos, tem-se em relação aos documentos acima:

A falta de algum dos documentos listados pode ensejar dúvidas sobre a informação colhida, pois cada um possui uma função na validação da prova, quais sejam:

Nesta perspectiva, cada linha telefônica ou identificador de aparelho deve ter pelo menos um de cada um dos documentos listados, e estes documentos devem guardar consonância entre si, em razão dos tempos e identificadores serem os mesmos em cada fase documental.

Por experiência, o assunto das quebras de sigilo em geral desperta muito interesse no campo jurídico e é diretamente ligado ao tema desta coluna de suporte a litígios, visto o frequente desafio do volume de dados digitais e a necessidade de processamento rápido e conferências precisas com uso de ferramentas de análise, sendo um tema propício para a abertura desta nova temporada da coluna que agora se inicia.

Referências:

i-luminas. Guia de coleta de dados e documentos em processos com quebra de sigilo telefônico. Brasília, 2016. Disponível aqui. Acessado em 15 de agosto de 2016.

STOPANOVSKI RIBEIRO, Marcelo. Características da informação na Teoria Quântica e suas possíveis interpretações para um objeto informacional na Ciência da Informação. 2014. il. Tese (Doutorado em Ciência da Informação). Universidade de Brasília, Brasília, 2014. Disponível aqui. Acessado em 15 de agosto de 2016.

Encontrou um erro? Avise nossa equipe!